Leider ist es mir nicht nur einmal passiert: plötzlich ist mein eigenes WLAN nicht mehr erreichbar, nur noch schleppend langsam oder gleich mehrmals vorhanden. Selbst meinen Handy-Hotspot hat es unlängst mehrmals abgewürgt. Router neu starten, Smartphone rebooten – ärgerlich ist so etwas allemal. Doch was zur Hölle steckt dahinter, wenn so etwas in geballter Ladung auftritt? Misstrauisch sollte man nicht nur dann werden, wenn sich jede Menge Studenten-WGs im Haus befinden.

Aber immer schön der Reihe nach, denn das nun Folgende beschreibt einen der möglichen Wege, um im Selbstversuch herauszufinden, ob z.B. der eigene Router oder das Smartphone anfällig für solche Angriffe sind, die auch dann erfolgreich sein können, wenn man sich im verschlüsselten WLAN (zu) sicher fühlt.

Wichtiges Vorwort

Da eine Netzwerkpenetration in Deutschland strafbar ist, haben wir uns auf eine Angriffsvariante und ein Tool beschränkt und weisen zudem noch einmal ausdrücklich darauf hin, dass das hier und heute Gezeigte nur zum Austesten des eigenen Drahtlosnetzwerkes zulässig ist! Das Stören von fremden Netzwerken und das Eindringen sind gesetzlich verboten und wir übernehmen zudem auch keine Verantwortung für das, was sich Leser an Wissen zusätzlich ergoogeln könnten, um aus einem Sicherheits-Check einen ernsten Angriff zu machen.

Egal, in welchen Foren oder sozialen Netzwerken man surft – diverse Apps und Tools versprechen immer eines: Das WLAN des Kumpels mit nur einem Klick abstürzen lassen. Ob Sie diese Versprechungen überhaupt einhalten können, ist natürlich eine andere Frage, die sich womöglich die Meisten mittlerweile schon selber beantworten können. Erhältlich sind diese Programme für jedes OS, egal ob Windows, MacOS, IOS oder Linux. Entweder setzen diese einen Android-Root voraus oder sind erst gar nicht zu gebrauchen.

Lehre Nummer Eins: Finger weg von solchen Offerten, die immer nur Euer Bestes wollen, nämlich Euer Geld. Ernsthafte Störenfriede können über solche Leimruten nämlich nur müde lächeln, denn es geht auch richtig günstig, leider. Wie wäre es z.B. mit einem 5-USD-Tool, welches diese Versprechungen ohne jegliche Einschränkungen einhält? Denn am Ende wollen wir ja unsere eigenen Router und Smartphones / Hotspots testen und nicht die Leidensfähigkeit ungeliebter Nachbarn. Denn genau das ist ja verboten.

Worum geht es genau?

In diesem Artikel zeige ich Euch nun den Tod für all diejenigen Netzwerke, wo die Hardware anfällig ist und wie Ihr Euch natürlich an erster Stelle auch dagegen schützen könnt. Es gibt mittlerweile einige Anleitungen bei YouTube und ergoogeln lässt sich auch so Einiges, aber auch die Technik geht mit der Zeit und es haben sich durchaus einige Details bei der Herangehensweise geändert. Deshalb habe ich noch einmal eine aktuell funktionsfähige Version zusammengestellt.

Diese Geschichte nutzt eine ganz bestimmte Sicherheitslücke aus, die auf vielen Geräten, vor allem mit älteren Android-Versionen oder veralteter Router-Firmware immer noch vorhanden ist. Das 802.11 WIFI-Protokoll enthält einen Deauthentifizierungsrahmen, welcher durch unverschlüsselte Pakete die Clients mithilfe einer Mac-Adresse des Routers und des Client-Gerätes trennen kann. Dafür muss das Gerät nur in Reichweite sein. Verbindung und Passwort des Netzes sind irrelevant.

Dies macht es auch so gefährlich. Das Ziel dabei wird über ein Interface über das Handy mit der entsprechenden Angriffsmethode ausgewählt, worauf ich später noch zu sprechen komme. Das funktioniert bedauerlicherweise immer noch so gut, weil viele Hersteller, vor allem aus Fernost, nur zögerlich bis gar nicht nachbessern. Die Besitzer neuerer Fritz!Boxen kann ich übrigens beruhigen, denn mit den 7er Versionen des Fritz! OS hat auch der Jammer keine Chance mehr.

Die Vorbereitungsschritte

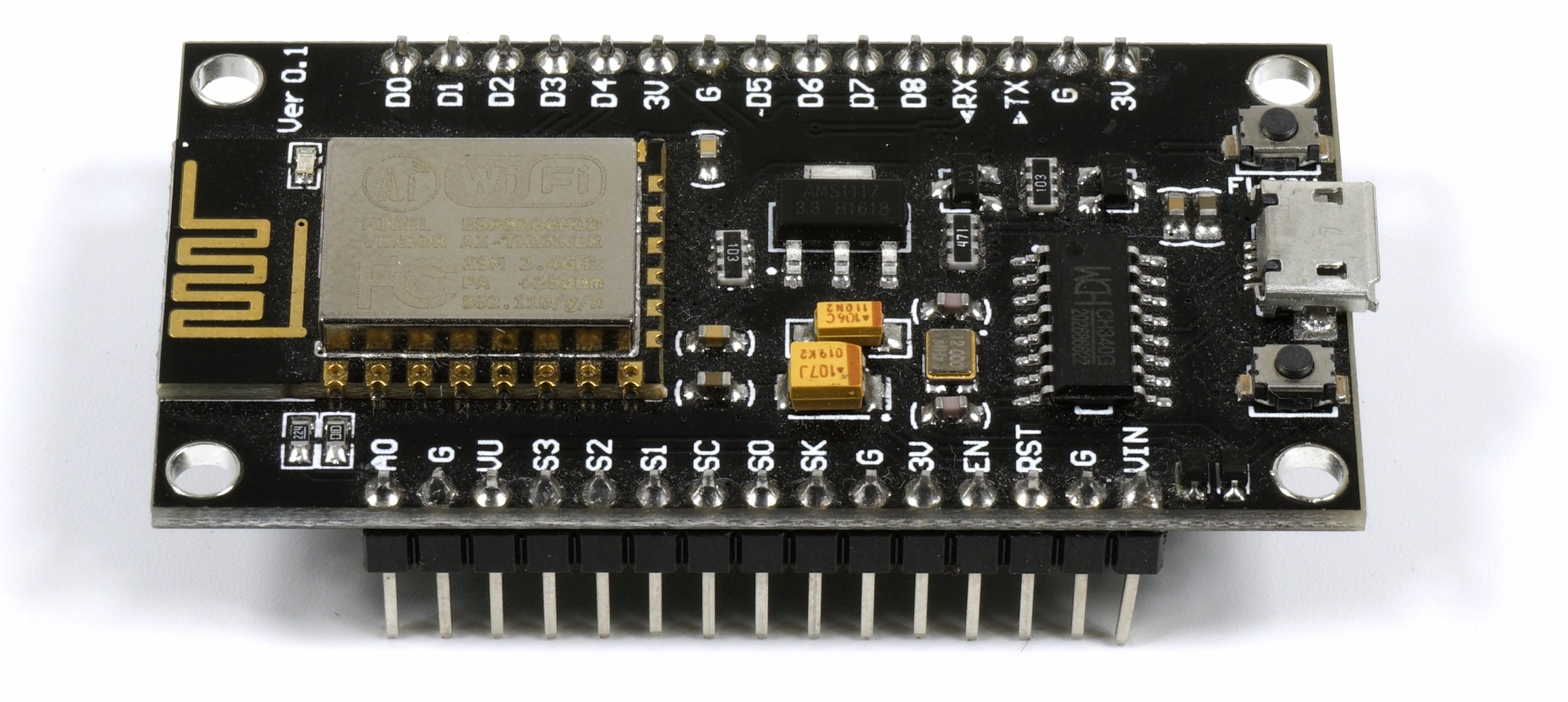

Um zu starten, besorgt man sich einen ESP8266 und installiert zunächst Ardunio auf seinem Rechner. Dieses Tool braucht man, um den Mikrocontroller programmieren zu können. Den Controller selbst bekommt man sehr günstig in jedem China-Shop seiner Wahl. Da es sich sehr leicht googeln lässt, verzichten wir aus gewissen Gründen auf einen Direktlink in irgendeinen Shop.

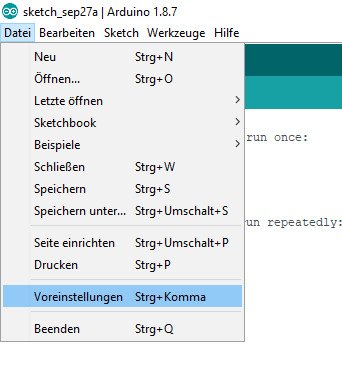

Nachdem die Installation abgeschlossen ist, öffnet man Arduino und geht in „Datei > Voreinstellungen“ und fügt den Link http://arduino.esp8266.com/stable/package_esp8266com_index.json ein.

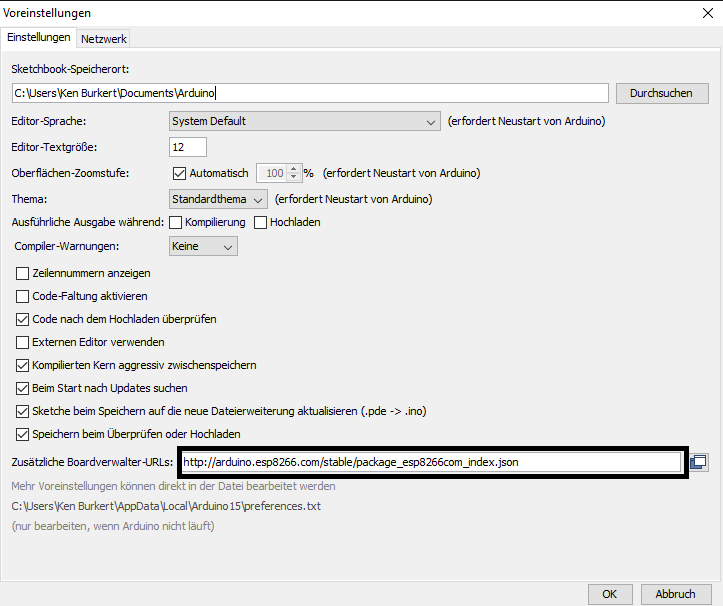

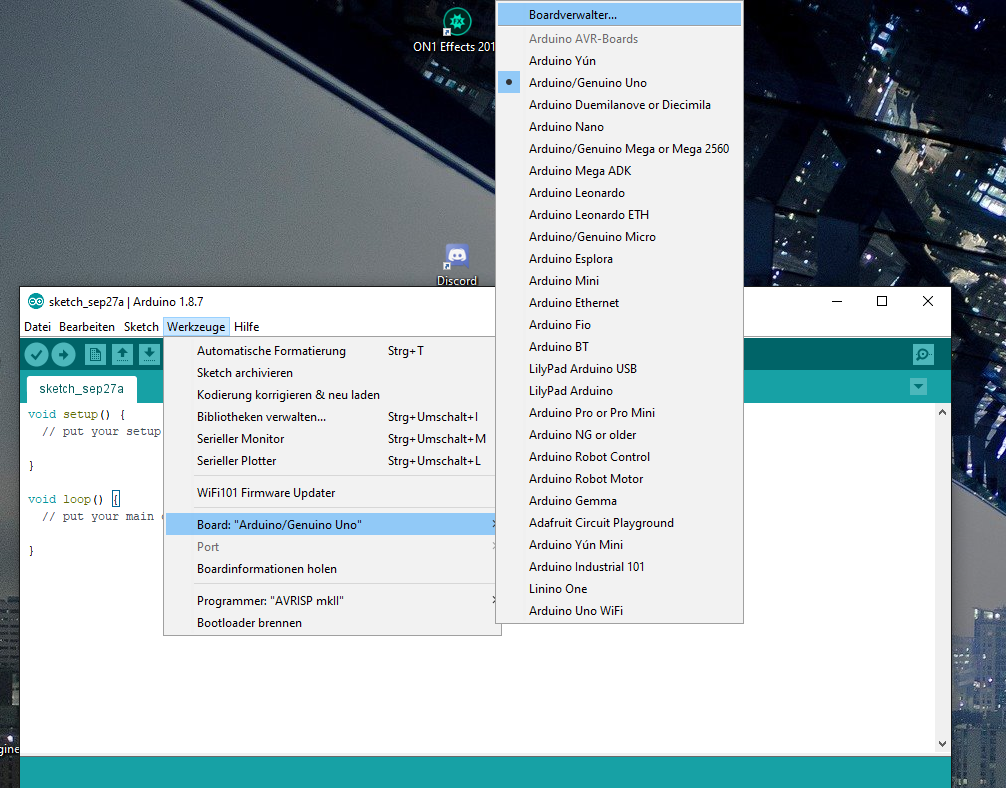

Danach wechselt man zu „Werkzeuge> Board: Arduino>Boardverwalter“ und lädt sich für den ESP8266 die Version 2.0 herunter. Es ist unbedingt wichtig, wirklich die Version 2.0 herunterzuladen!

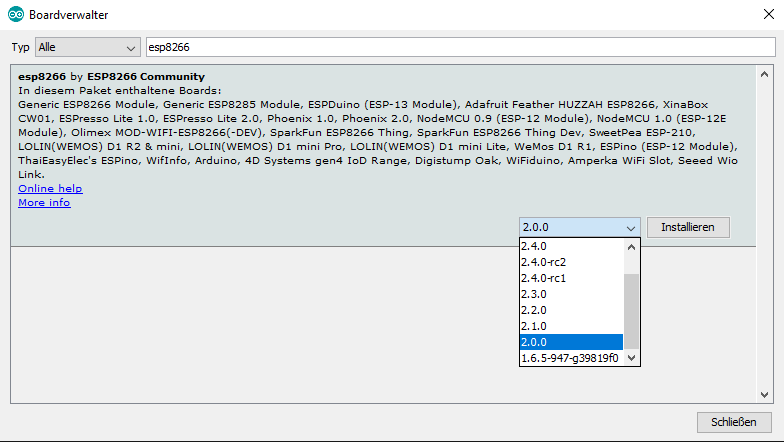

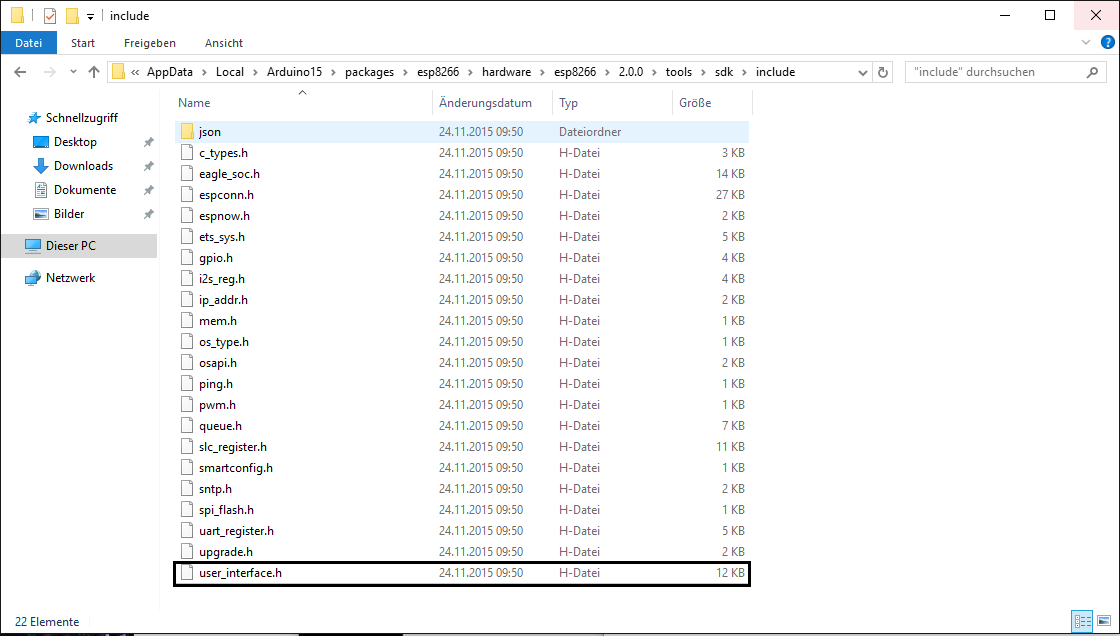

Navigieren wir nun wieder in die Voreinstellungen und drücken auf den Dateipfad, der dort angezeigt wird.

![]()

jetzt öffnet man dort folgenden Pfad: „Pakete> esp8266> hardware> esp8266> 2.0.0> tools> sdk> include“…

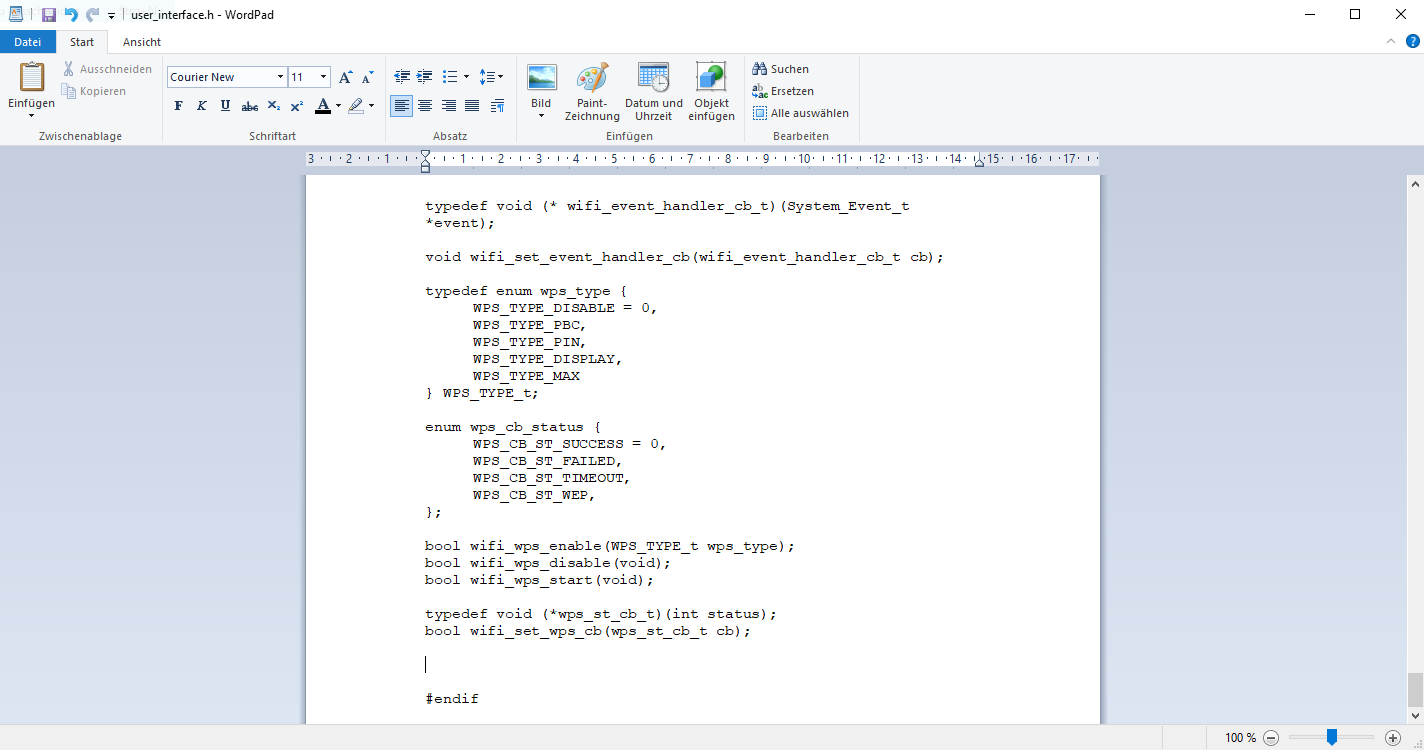

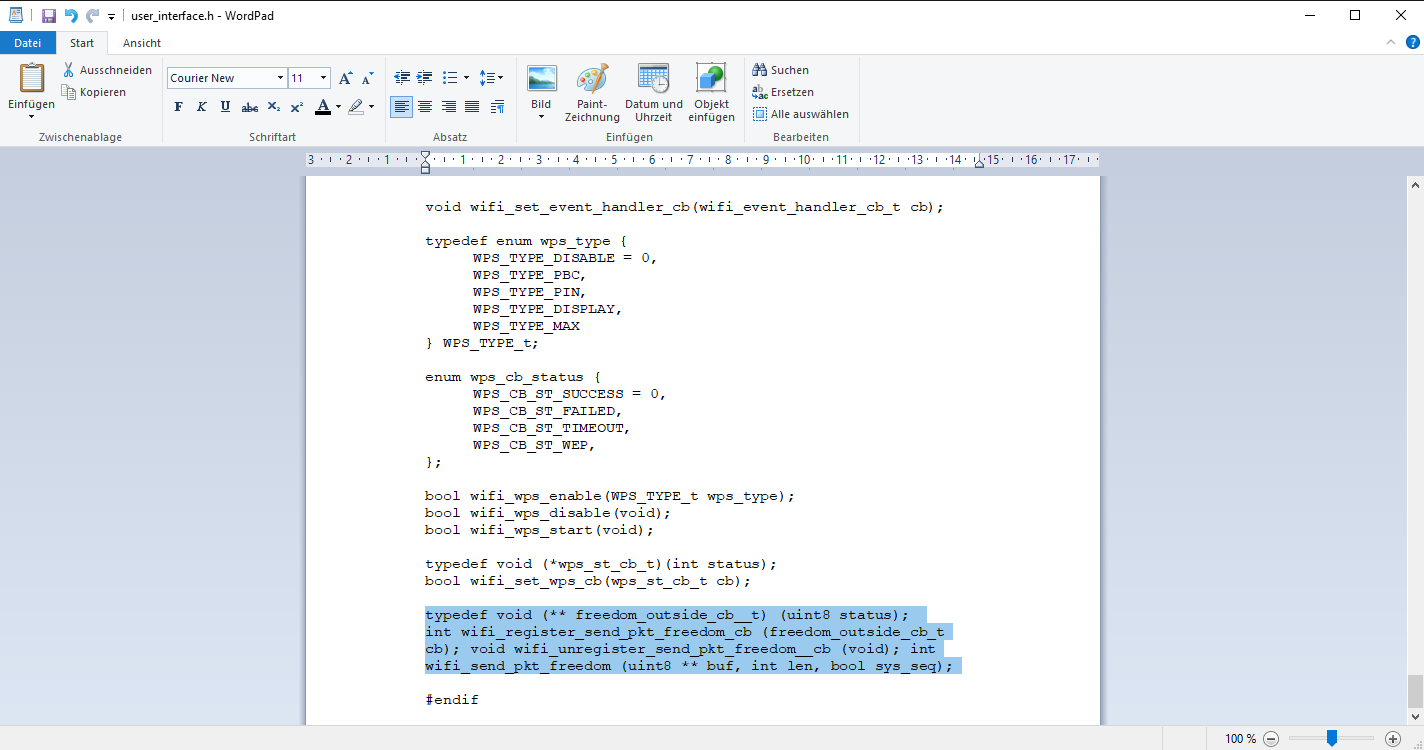

… und danach die Datei: „user_interface.h“ mit Wordpad oder einem anderen Texteditor seiner Wahl.

Jetzt scrollen wir vor zu #Endif…

… und fügen folgenden Text ein:

Copy & Paste:

typedef void (** freedom_outside_cb__t) (uint8 status);

int wifi_register_send_pkt_freedom_cb (freedom_outside_cb_t cb);void wifi_unregister_send_pkt_freedom__cb (void);int wifi_send_pkt_freedom (uint8 ** buf, int len, bool sys_seq);

Und jetzt bitte nicht vergessen, das Ganze auch abzuspeichern!

Kommentieren